Cookies et Third Parties

Depuis la visite d'un site web, je suis la cible de publicités sur le sujet.

Comment est-ce possible ? Comment sont-ils au courant ?

Une connaissance me posait cette question et cela a motivé la rédaction de cet article.

Cookies et Third Parties !

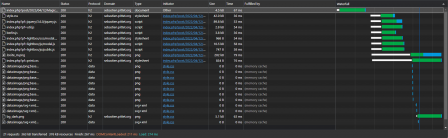

L'affichage d'une page internet consiste en de multiples requêtes HTTP : une fois le fichier HTML téléchargé (description de la page, du contenu), votre navigateur devra encore télécharger les images et autres composants.

On y trouve notamment les fichiers qui contribuent au côté esthétique/présentation (CSS, Cascading Style Sheets) et dynamique (client-side scripting, souvent JavaScript). Par extension, cette technique est également appliquée par des fournisseurs de services, qui proposent d'ajouter leur contenu sur les pages visitées. Ce contenu peut même varier en fonction de votre emplacement géographique sur la planète.

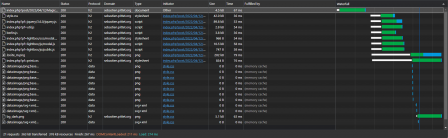

A titre d'exemple, le chargement d'une des pages de ce site internet représente 21 requêtes, pour un total de 363 KB téléchargés (en 267ms).

Lors du chargement de la page web, il est également possible de créer des "cookies", de petits fichiers stockés sur votre machine qui permettent d'enregistrer des états et vous reconnaître pour de prochaines visites. A ce sujet, lire les paragraphes "pistage" et "tierce partie" de la page Wikipedia dédiée aux cookies. Les cookies permettent en effet de suivre un internaute au fil de ses requêtes sur un site internet. Le profilage est facilité : l'exploitant du serveur web/de l'application vous identifie et journalise vos différents accès, déduit ce qui vous intéresse, en consultant votre parcours (identité, contenu visité, horaires).

La combinaison des deux éléments est clé. La page web contient des appels vers d'autres éléments (externes) qui génèrent leurs propres traces, à leur tour : celles spécialisées dans la publicité, dans la gestion des cookies, et autres services encore. Ces différentes sociétés se lient entre elles par contrat et délivrent chacune leurs spécialités. On les appelle les "Third Parties".

Et il est même possible qu'une des sociétés avec lequel vous contractez, externalise une partie de son propre service. Vous vous retrouvez donc avec un "Fourth Party". Le fournisseur (de pub) d'un de vos fournisseurs (de pub).

Analysons quelques sites!

Key commands, provided here to summarize the process, even if you will find plenty of websites on this topic.

Key commands, provided here to summarize the process, even if you will find plenty of websites on this topic.